Technische Artikel

Technik-Azubi Jonas stellt die für ihn sinnvollen Proxmox-Erweiterungen vor und erklärt, wie sie installiert werden.

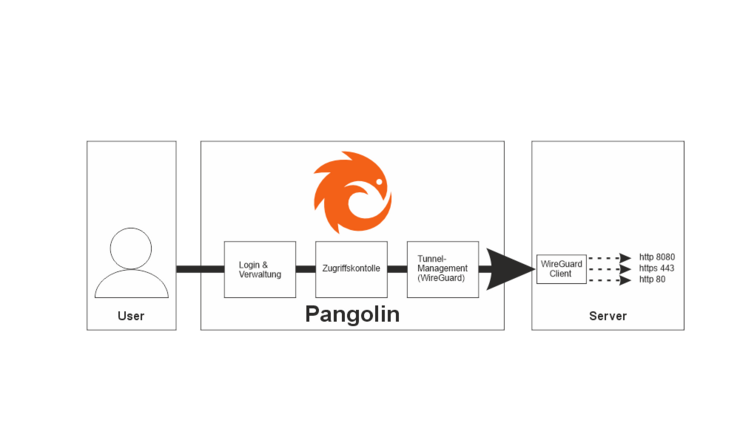

Pangolin ist eine Open-Source-Software, die als sogenannter tunneled reverse proxy fungiert und hier kurz vorgestellt wird.

Thunderbolt Treiber für MacBook, iMac & Co: So installieren Sie Areca ARC-8050-Systeme per Thunderbolt auf einem Mac.

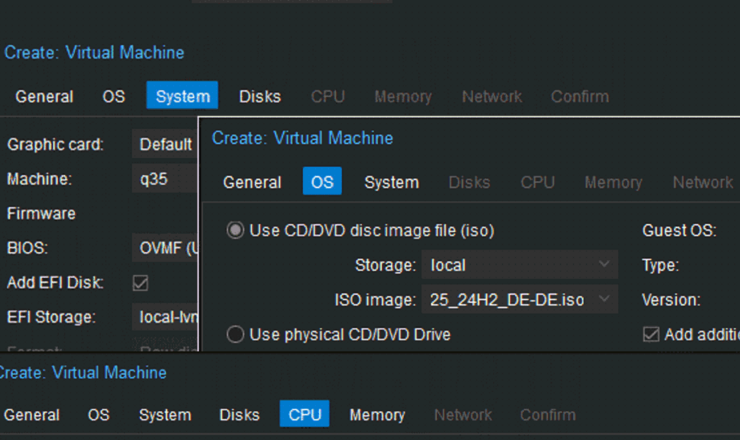

Eine Schritt-für-Schritt-Anleitung um eine Windows-Server-2025-VM innerhalb eines Proxmox Servers aufzuziehen.

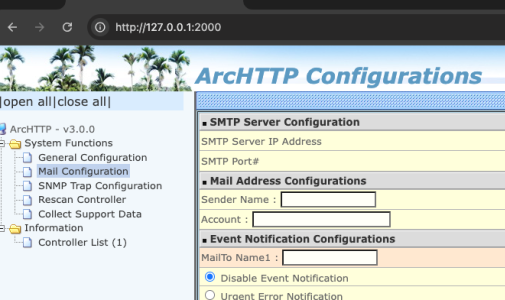

Bad-block-scrubbing, Error-logging und Hardware-monitoring: So nutzen Sie das praktische Areca Web-Interface richtig.

Proxmox ist eine leistungsfähige Virtualisierungsplattform, die mit nur wenigen Klicks auf Ihrem Server installiert ist.

Multipath ermöglicht auch dann noch redundanten Zugriff, wenn eine oder mehrere Komponenten in einem Pfad ausfallen.

Wir zeigen wie man eine Hot Spare-Platte einrichtet, damit sie automatisch für ein ausgefallenes aktives Laufwerk im RAID einspringt.

Infortrend HA-Service für nahtlose Datenverfügbarkeit in Unternehmen und durchgängige Betriebsfähigkeit für kritische Anwendungen.

Wir erklären aus der Areca WebGUI im Abschnitt System Controls das wichtige Event-Log und den E-Mail-Alert.

Eine korrekt installierte USV schützt nicht nur vor Datenverlust, sondern verhindert auch kostspielige Ausfallzeiten.

Schritt-für-Schritt-Anleitung, um auf Areca ARC-8050-Systemen und Areca Controllern neue Firmware aufzuspielen.

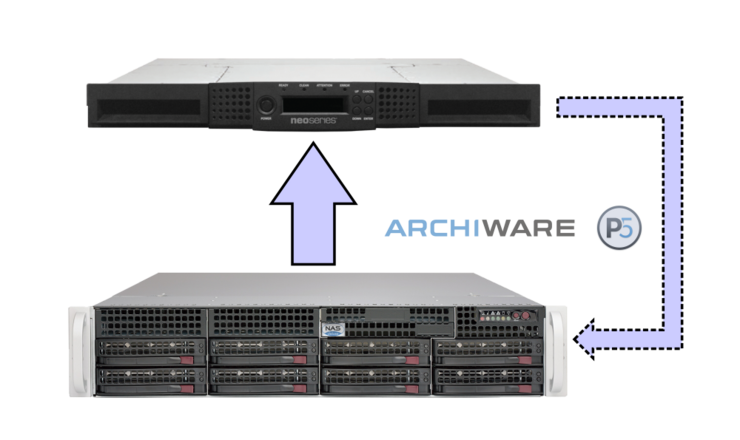

Mit dem Update auf Version 7.4 bekommt P5 einen neuen Anstrich – nicht optisch, sondern funktional mit fünf neuen Features.

Infortrend launcht mit der EonStor GSx Serie die parallele Dateispeicherung auch für anspruchsvolle KI und HPC Projekte.

Der VMShutdownManager sorgt für einen reibungslosen Wiederanlauf nach einer geplanten Wartung oder einem störungsbedingten Ausfall.

Schritt-Für-Schritt-Anleitung: Wie Sie MRAID ArcHttp, ArcSAP und Command Line Interface (CLI) auf einem Areca System installieren.

So installieren Sie die passenden Thunderbolt-Treiber für Areca ARC-8050-Systeme unter Windows 8, 10 und 11.

Wir möchten Sie hier über akute IT-Bedrohungen und aufkommende Gefahren zeitnah informieren. Bleiben Sie auf dem Laufenden.

Eine Verbindung für alles: Bildsignale, Energie & Vernetzung – Thunderbolt5 wird der neue Universal-Standard in der IT.

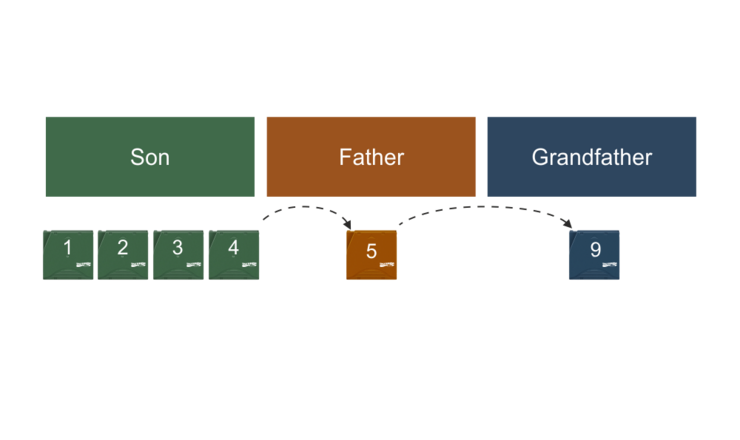

Parity versus Mirroring: Sie können vier Laufwerke über verschiedene RAID-Modi abbilden. Wir vergleichen hier RAID 6 mit RAID 10.

TrueNAS SCALE unterscheidet es sich bezüglich Installation und Konfiguration von TrueNAS CORE etwas. Hier ein Überblick.

Die zwei Hauptversionen TrueNAS CORE und TrueNAS SCALE sind zwar verwandt, unterscheiden sich dennoch grundlegend. Wir geben einen Überblick.

Wir vergleichen ein RAID-System mit sechs Einschüben unter zwei unterschiedlichen RAID-Modi bezüglich Sicherheit.

Damit Veeam optimal funktioniert, muss es über die Netzwerkfreigaben verfügen – und das führt zu den Portfreigaben.

Die im Consumer-Bereich beinahe vollständig unbekannten SATA-DOMs spielten im Profi-Lager bisher eine bedeutende Rolle.

So klassifizieren Sie Schadsoftware und finden mögliche Gegenmaßnahmen für Ihre Cybersicherheit.

Ein GRAID Server Konzept für Anspruchsvolle: Erweiterbarer Highend-Server für besondere Tasks im Bereich Medien oder Medizin.

Die Starline-Technik hat einen GPU-Server aus vier MSI RTX 4090 für 3D-Rendering, KI-ML, Simulationen oder gar Dechiffrierung gebaut.

Hier finden Sie Anleitungen zum Export von Logfiles für diverse Software-Versionen beziehungsweise Storage-Systeme.

In dieser Step-by-Step-Anleitung zeigen wir Ihnen, wie Sie Ihr iSCSI-Storage unter Proxmox VE richtig einbinden.

Schritt-für-Schritt-Anleitung zur Installation und initialen Konfiguration eines TrueNAS CORE Storage Servers.

Fakten zur ARC-8050-Serie von Areca, die besonders von Anwendern aus der Medienbranche geschätzt werden.

Organisierter Tape-Wechsel: Mit GFS-Rotation gelingt Ihnen eine weitgehend lückenlose Abfolge Ihrer Backups.

Zwar ein seltener anzutreffendes Szenario, aber es kommt vor: Gibt es Datenverlust beim stromlosen Langern von SSDs?

So richten Sie den E-Mail-Benachrichtigungsdienst für Graid SupremeRAID unter Windows und Linux ein.

Administratoren nutzen Container – ein standardisiertes Software-Modell – um Anwendungen in separaten Bereichen zu virtualisieren.

Kubernetes beinhaltet eine Container-Orchestrierungsplattform für die Bereitstellung, Verwaltung und Überwachung.

BTU, Joule und Kilowattstunden: Wieviel Wärme erzeugt meine IT? Überschlagen Sie einfach die Wärmeabgabe Ihrer Systeme.

Datensicherheit wird nach Ihrer Meinung im Netz zu lax gehandhabt? Hier ein Anti-Micro-Targeting-Projekt dafür.

Ordner im Netzwerk – als Share – unter TrueNAS korrekt freigeben: So verwalten Sie die Freigaben unter TrueNAS richtig.

Logfiles sind wichtige Protokolle, die es zu erhalten gilt. Hier bekommen Sie eine Anleitung, um Logs unter TrueNAS CORE zu speichern.

Am 10. Oktober 2023 endet der Support für Windows Server 2012/R2. Es ist also höchste Eisenbahn!

Recovery Time Objective und Recovery Point Objective – Was bedeuten die Kennzahlen und warum sind sie so wichtig?

Schritt-für-Schritt-Anleitung zum Austausch einer fehlerhaften Festplatte in TrueNAS (ehemals FreeNAS).

Sicherheitslücken bei Cloud-Anwendungen werfen die Frage auf: Vielleicht doch lieber auf lokale Lösungen setzen?

Was verbirgt sich hinter der zweistufigen Sicherung D2D2T und deren unterschiedlichen technischen Voraussetzungen?

Backup und Archiv unterscheiden sich fundamental bezüglich der zu sichernden Daten, dem Timing und der benötigten Installation.

Silent Data Corruption (SDC) ist in der Tat eine schleichende Gefahr. Zu den Ursachen, Auswirkungen und Präventionsstrategien.

Wie Sie mit Ceph-Cache-Tiering durch einen NVMe-Pool die Leistung des HDD-Pools verbessern können.

Mit dem Monitoring Tool Checkmk können Sie die aktiven Gespräche eines Swyx/Netphone Servers aufzeichnen.

Datenträger sicher löschen: Hier erfahren Sie, wie Sie die Daten Ihrer ausgemusterten HDDs oder SSDs sicher schützen können.

Der VMShutdownManager sorgt für einen reibungslosen Wiederanlauf nach einer geplanten Wartung oder einem störungsbedingten Ausfall.

So aktivieren Sie die automatischen Sicherheitsaktualisierungen am Beispiel von Debian beziehungsweise Ubuntu.

Erstellen von Linux-Aliasnamen: Wie Sie Ihr Leben mit Aliasen unter Linux vereinfachen und beschleunigen können.

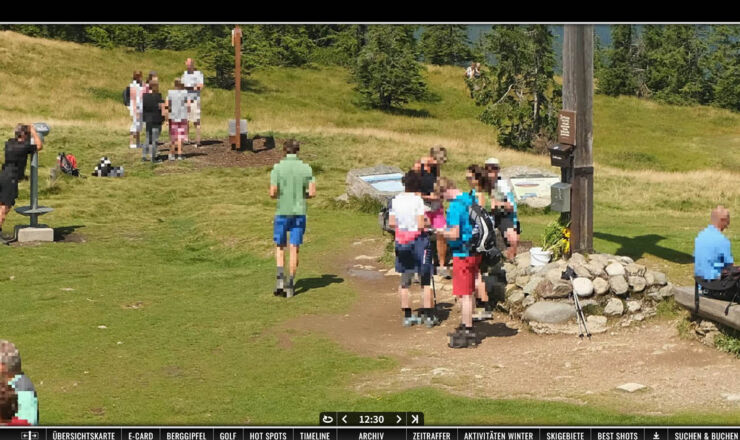

Privatsphäre von Touristen mittels NVIDIA Tesla GPU sichergestellt – DSGVO-konform! Über moderne IT-Projekte und innovative Lösungen.

Wie Sie das Shell-Skript AnsiWeather verwenden, um die neuesten Wetterdaten über Ihr Linux-Terminal abzurufen.

Server Lautstärke reduzieren: Die einzige Alternative zu einem oder mehreren Lüftern ist nicht unbedingt die Wasserkühlung. Unsere Konzepte zur Lärmminderung sind umfassender.

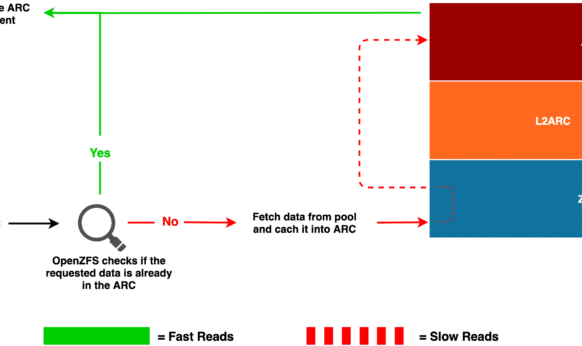

RAID, Backplane und Chassis für OpenZFS: Braucht ein Dateisystem, das bereits mit RAIDZ arbeitet, überhaupt einen RAID-Controller?

Log4Shell effektiv begegnen: So schließen Sie die heikle Log4j-Sicherheitslücke unter unixoiden Systemen.

Erfahren Sie, ob Ihnen Gefahr wegen Log4Shell droht und wie Sie Ihre Systeme wieder sicher machen können.

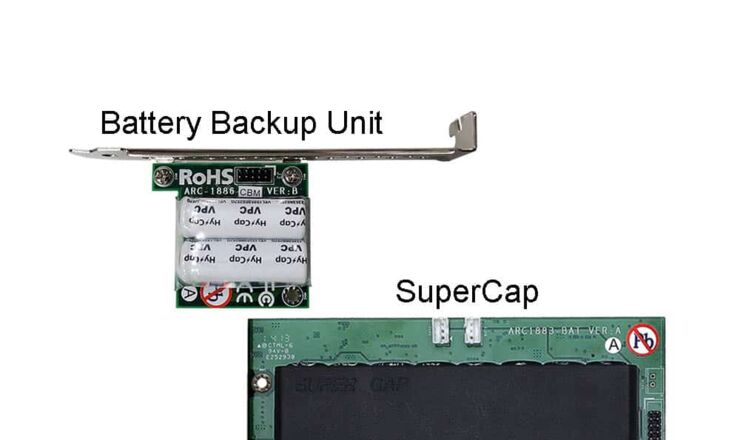

Schützen Sie die Daten Ihres RAID-Systems im mehrere Gigabyte großen Write-Cache mit einer BBU oder einem SuperCap.

Stimmige RAM-Bestückungen und individuelle SSD Cache-Optionen für Ihre OpenZFS-Storage-Systeme und -Server.

Ein geordnetes Herunterfahren liegt vor, wenn Sie eingebettete Linux-Funktionen verwenden, die es dem Betriebssystem ermöglichen, seine Aufgaben zu beenden und alle Daten auf der Festplatte zu speichern.

ATA, SCSI, SATA, SAS, NL-SAS, SSD, PFP, 512n, 4Kn: Verwirrende Abkürzungen, Laufwerksparameter und Optionen für Ihre ZFS-Installationen im Überblick.

Im ersten Teil unserer Serie über FreeNAS geben wir einen historischen Abriss und zeigen Ihnen die Vorteile des Storage-Betriebssystems.

Verstehen Sie TrueNAS, ZFS, ZPool und VDEV: Erfahren Sie in unserer FAQ, wie zuverlässige Starline-Server mit ZFS arbeiten.

Warum wollen auf Sicherheit bedachte Administratoren lieber eine Coldspare HDD statt einer Hotspare Platte im RAID?

Wie Toshiba-Entwickler mit Mikrowellen-Technik den Festplatten zu mehr Speicherplatz im LFF-Gehäuse verholfen haben.

U.2, M.2 oder E1.L: NVMe SSD-Formfaktoren für Ihre Anwendungen am Beispiel der Ultrastar DC SN640 von Western Digital

Ruhig Blut bei Trojanern, Viren, Ransomware und sonstigen Cyber-Attacken: Setzen Sie auf WORM für LTO und Storage von Starline

Geschützt via RAID, ZFS, Replica oder Erasure Coding zur richtigen Kapazität. Wir zeigen Ihnen hier, wie Sie Ihre Systeme berechnen.

Ein RAID lässt sich über verschiedene Level absichern. Welche dafür geeignet sind zeigen wir Ihnen hier.

DDR-SDRAM im Überblick: Eine Chronologie der Arbeitsspeicher mit ihren steigenden Taktraten von SDR bis DDR5.

Durch unsere raffinierten Ceph-Lösungen erhalten Sie ein sparsames und hochsicheres Backup-Repository.

Der Begriffs Server stiftet oftmals Verwirrung. Hier der Versuch einer Zusammenstellung der gebräuchlichen Server-Arten, -Typen und -Anwendungen.

Ein RAID mit vier Laufwerken ließe sich über verschiedene Level absichern. Welche dafür geeignet sind zeigen wir Ihnen hier.